Leonardo De Giosa on LinkedIn: DDL Nordio: Trojan e nuove regole per le intercettazioni, ne parliamo con…

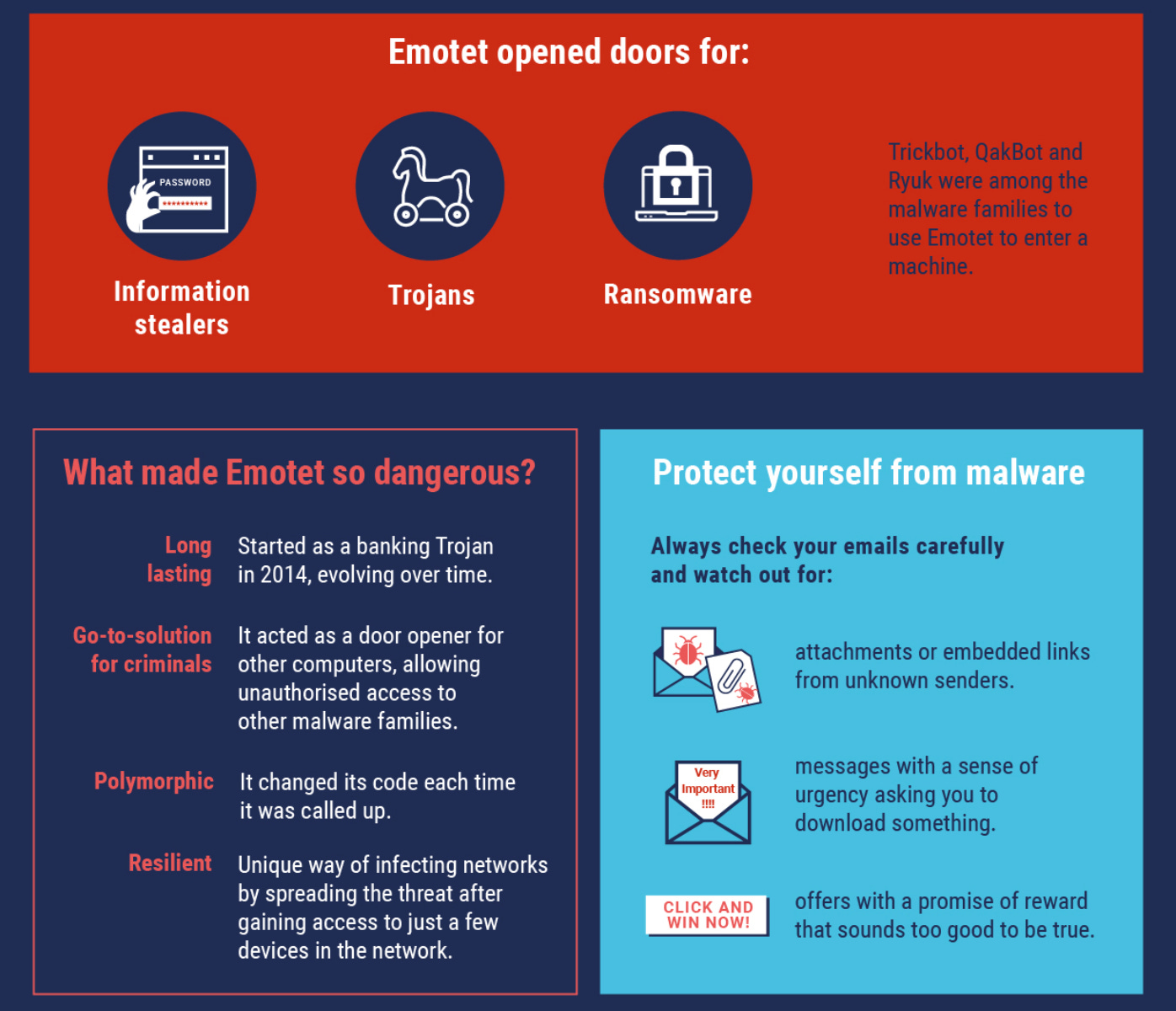

Brokewell, il malware Android nascosto in finti aggiornamenti di Chrome che ruba dati sensibili - Cyber Security 360

Forze speciali Croate Joint Terminal Attack Controllers (JTAC) identificare un obiettivo tramite un'unità laser per i jet da caccia dell'Aeronautica militare statunitense F-16 durante la formazione di supporto in aria come parte

Intercettazioni via trojan, nuovo scandalo: il server occulto. Urgono nuove regole - Agenda Digitale